Сеть наплавная: Рыбалка сплавными сетями

Рыбалка сплавными сетями

Плавные или сплавные рыболовные сети предназначены, в первую очередь, для рек с быстрым течением, когда использование ставных сетей оказывается не столь эффективным. Их принципиальное отличие от снастей, которые закрепляются на дне или на берегах, заключается в том, что они самостоятельно плывут по течению навстречу рыбе, которая движется вверх по реке против течения. Такой способ лова применяется на любых реках вне зависимости от их ширины.

В качестве добычи при сплавном лове выступают рыбы семейства лососевых и многие другие, например, стерлядь, язь и так далее. Такие параметры плавных сетей, как диаметр нитей и размер ячеи, определяются в зависимости от вида рыбы, которую вы планируете ловить. При этом действуют те же самые принципы, что и в случае со ставными сетями. Ознакомиться с ними можно в статьях о выборе толщины сетеполотна из лески и о том, как определить размер ячеи рыболовной сети.

Длина сплавной сети должна соизмеряться с расстоянием между берегами реки, в которой вы намерены ее использовать. Не стоит забывать и об удобстве в эксплуатации такой снасти, ведь для ее установки требуются как минимум два рыбака на двух лодках. Правда, есть умельцы, которые и в одиночку справляются с плавным ловом. Высота плавных сетей варьирует от двух метров до восьми в зависимости от глубины водоема и рыбы, которую вы планируете ловить.

Не стоит забывать и об удобстве в эксплуатации такой снасти, ведь для ее установки требуются как минимум два рыбака на двух лодках. Правда, есть умельцы, которые и в одиночку справляются с плавным ловом. Высота плавных сетей варьирует от двух метров до восьми в зависимости от глубины водоема и рыбы, которую вы планируете ловить.

В отличие от ставных сетей, диаметр нитей плавных снастей должен быть несколько толще. Это связано с тем, что сетеполотно в ходе лова подвергается серьезным нагрузкам при неоднократном опускании и выборе его из воды. Этот же фактор влечет за собой и отсутствие необходимости большой слабины сетеполотна, поэтому стандартный посадочный коэффициент (ПК) таких сетей составляет 0,67. Однако при массовом ходе рыбы ПК уменьшают до диапазона от 0,4 до 0,5, а иногда и до 0,33.

Если есть вероятность, что в составе вашего улова будет рыба разных размеров, то вместо жаберных стоит использовать двухстенные или рамовые плавные сети.

Оснастка плавных сетей зависит от положения снасти при сплаве: по поверхности воды, под поверхностью или на дне. Для каждого из перечисленных способов лова есть ряд универсальных правил, но на практике оптимальный вариант проще всего подобрать экспериментальным путем. Тем не менее, если речь идет о лове по поверхности воды, стоит увеличить плавучесть верхней подборы. При лове под поверхностью сеть дооснащают буйками с возможностью регулировки, чтобы удерживать снасть на заданной глубине. При лове по дну нижняя грузовая подбора должна быть в состоянии опустить сеть на дно.

Для каждого из перечисленных способов лова есть ряд универсальных правил, но на практике оптимальный вариант проще всего подобрать экспериментальным путем. Тем не менее, если речь идет о лове по поверхности воды, стоит увеличить плавучесть верхней подборы. При лове под поверхностью сеть дооснащают буйками с возможностью регулировки, чтобы удерживать снасть на заданной глубине. При лове по дну нижняя грузовая подбора должна быть в состоянии опустить сеть на дно.

Сплавная (плавная) сеть. – gemulotus — LiveJournal

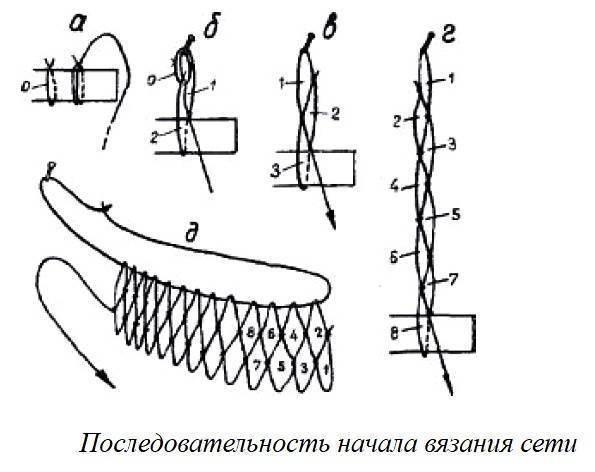

Добрый день, давно не виделись:))Сразу хочу сказать, что сплавная сеть, если её делать по уму, конструкция достаточно сложная, но у нас на днях БП намечается, поэтому простецкий вариант, так сказать из того что под рукой. ИТАК НАМ ПОНАДОБИТСЯ:1.Сеть(лучше конечно«тряпочная», нет, пойдет и китайка, правда китайка быстрее изорвется-оптимально метров 50, ячея 30-40 мм, хотя -какая будет)2.шнур длиннее сети метров на 30. 3.два куска шнура-на подборочные шнуры-длина, чуть более высоты сетевого полотна 4. груза, оптимально резиновая полоса во всю длину сети, нет-любые грузики весом 50-100 гр, очень хорошо свинцовая оплетка силовых кабелей)5.крупные поплавки(куски пенопласта, пластиковые бутылочки 0,5 литра, скрученная в трубку береста и т.д)6.крестовина-делается из двух поленьев длиной около 1 метра, соедененных в паз(можно сделать с двух досок, я всегда применяю пластмассовую десятилитровую канистру наполовину заполненную водой)7.плавсредство-лодка, резиновая лодка, крупная камера, вплоть до плота 8.Самое главное-водоем с течением(река, рыбачат сплавной и на озерах, двумя лодками, ИМХО-больше мороки).СБОРКА СНАСТИ: к верхнему, поплавочному, краю провязываем шнур, если у нас сеть 50 метров, то с дальнего«крестовинного» края оставляем 10 метров шнура, с ближнего,«рабочего» метров 20.С торцов сети подвязываем подборочные шнуры.По верху, примерно через 50 см подвязываем поплавки(стараемся подвязывать так, что-бы не было выступающих частей, что-бы как можно меньше цеплялось и путалось за сетевое полотно, тоже относится и к грузам).

груза, оптимально резиновая полоса во всю длину сети, нет-любые грузики весом 50-100 гр, очень хорошо свинцовая оплетка силовых кабелей)5.крупные поплавки(куски пенопласта, пластиковые бутылочки 0,5 литра, скрученная в трубку береста и т.д)6.крестовина-делается из двух поленьев длиной около 1 метра, соедененных в паз(можно сделать с двух досок, я всегда применяю пластмассовую десятилитровую канистру наполовину заполненную водой)7.плавсредство-лодка, резиновая лодка, крупная камера, вплоть до плота 8.Самое главное-водоем с течением(река, рыбачат сплавной и на озерах, двумя лодками, ИМХО-больше мороки).СБОРКА СНАСТИ: к верхнему, поплавочному, краю провязываем шнур, если у нас сеть 50 метров, то с дальнего«крестовинного» края оставляем 10 метров шнура, с ближнего,«рабочего» метров 20.С торцов сети подвязываем подборочные шнуры.По верху, примерно через 50 см подвязываем поплавки(стараемся подвязывать так, что-бы не было выступающих частей, что-бы как можно меньше цеплялось и путалось за сетевое полотно, тоже относится и к грузам). Подвязываем груза.В идеале сеть должна «висеть» на воде, груза натягивают полотно, поплавки плавают на воде.рис 1.Укладываем сеть в мешок.рис 2.ПРОЦЕСС ЛОВЛИ: Кладем в лодку мешок с сетью, крестовину(канистру), не забываем весла:)).Желательно иметь представление о дне реки в районе ловли(наличие каряг и проч.).Отплываем к противоположному берегу, привязываем крестовину к шнуру, выбрасываем крестовину на воду и начинаем потихоничьку выпускать сеть.Есл…

Подвязываем груза.В идеале сеть должна «висеть» на воде, груза натягивают полотно, поплавки плавают на воде.рис 1.Укладываем сеть в мешок.рис 2.ПРОЦЕСС ЛОВЛИ: Кладем в лодку мешок с сетью, крестовину(канистру), не забываем весла:)).Желательно иметь представление о дне реки в районе ловли(наличие каряг и проч.).Отплываем к противоположному берегу, привязываем крестовину к шнуру, выбрасываем крестовину на воду и начинаем потихоничьку выпускать сеть.Есл…

http://jackcl.livejournal.com/1197776.html

http://p-i-f.livejournal.com/1316552.html

http://rikosha.livejournal.com/1783304.html

На Дону в 2021 году установлено 1128 охранных зон газопроводов

На Дону в 2021 году установлено 1128 охранных зон газопроводов

ENG

Если Вы хотите открыть английскую версию официального портала Правительства Ростовской области,

пожалуйста, подтвердите, что Вы являетесь реальным человеком, а не роботом. Спасибо.

If you want to open the English version of the official portal Of the government of the Rostov region, please

confirm that you are a human and not a robot. Thanks.

Thanks.

Сайты органов власти

Дата

публикации: 27 янв. 2022 10:34

В Ростовской области в прошлом году установили 1128 охранных зон газопроводов. Об этом сообщил первый заместитель министра промышленности и энергетики Ростовской области Вячеслав Тимченко.

Охранная зона газораспределительной сети – территория с особыми условиями использования, устанавливаемая вдоль трасс газопроводов и вокруг других объектов газораспределительной сети.

– Они устанавливаются для обеспечения нормальных условий эксплуатации газопроводов и исключения возможности их повреждения, – отметил первый замглавы ведомства. – В 2020 году было установлено 598 таких охранных зон.

Для газораспределительных сетей устанавливаются следующие охранные зоны: вдоль трасс наружных газопроводов и подземных, состоящих из полиэтиленовых труб, вокруг отдельно стоящих газорегуляторных пунктов, вдоль подводных переходов газопроводов через судоходные и сплавные реки, озера, водохранилища и каналы, а также вдоль трасс межпоселковых газопроводов, проходящих по лесам и древесно-кустарниковой растительности.

Размещено: 27 янв. 2022 10:34

Поиск по разделу производится только по той форме слова, которая задана, без учета изменения окончания.

Например, если задан поиск по словам Ростовская область, то поиск будет производиться именно по этой фразе, и страницы, где встречается фраза Ростовской области, в результаты поиска не попадут.

Если ввести в поиск запрос Ростов, то в результаты поиска будут попадать тексты, в которых будут слова, начинающиеся с Ростов, например: Ростовская, Ростовской, Ростов.

Лучше задавать ОДНО ключевое слово для поиска и БЕЗ окончания

Для более точного поиска воспользуйтесь поисковой системой сайта

II. Плавные сети и сетевые экраны. Рыболовные сети и экраны

Читайте также

СТАВНЫЕ СЕТИ

СТАВНЫЕ СЕТИ

Классификация

Ставные сети – одно из древнейших орудий рыболовства, хоть и появившееся несколько позже ловушковых и крючковых снастей, однако же известное со времен палеолита. Например, кеты (аборигены Красноярского края) использовали для рыбной ловли так

Например, кеты (аборигены Красноярского края) использовали для рыбной ловли так

Трапециевидные сети

Трапециевидные сети

Эти одностенные сети представляют собой не прямоугольник, но трапецию: один из шнуров короче другого на 5–7 % общей длины. Причем укорочен может быть как грузовой шнур, так и наплавной.Смысл такой доработки в следующем: в сильно натянутую, напряженную

Нерестовые сети

Нерестовые сети

Отличаются от обычных высотой (5075 см) и применяются чаще всего весной на мелководье. Плюсов тут несколько.Во-первых, при изготовление сети экономится сетеполотно (стандартная «кукла» разрезается вдоль на две или три части) и стоимость снасти

Рамовые сети

Рамовые сети

В рамовой (рамной) сети сетное полотно разделено на отдельные «окна» пожилинами из толстой нити, продетыми сквозь ячеи вдоль и поперек сети. Посадка рамовой сети производится с посадочными коэффициентами по горизонтали и вертикали, доходящими до 0,33 (или 1:3). В

Посадка рамовой сети производится с посадочными коэффициентами по горизонтали и вертикали, доходящими до 0,33 (или 1:3). В

ОТЦЕЖИВАЮЩИЕ И ЗАВОДНЫЕ СЕТЕВЫЕ СНАСТИ

ОТЦЕЖИВАЮЩИЕ И ЗАВОДНЫЕ СЕТЕВЫЕ СНАСТИ

Отцеживающие орудия лова предназначены для охвата некоторой акватории водоема, вместе с находящейся там рыбой; путем сокращения охватываемой площади до возможного минимума происходит концентрация рыбы в одном месте.К

Выборка сети

Выборка сети

Как только грузовой шнур заброшенной сети коснется дна, что определяется по ослаблению тягового шнура, снасть начинают выбирать резким рывком. Этот рывок позволяет, во-первых, быстро свести вместе грузила, закрыв выход пойманной рыбе, во-вторых, поднимает

I. Ставные сети

I. Ставные сети

Классификация и устройство сетей

Ставные сети – одно из древнейших орудий рыболовства, хоть и появившееся несколько позже ловушковых и крючковых снастей, однако же известное со времен палеолита.Например, кеты (аборигены Красноярского края, жившие к

Одностенные (жаберные) сети

Одностенные (жаберные) сети

Ставная одностенная сеть представляет собой сетное полотно прямоугольной формы, посаженное на верхнюю и нижнюю подборы и на боковые пожилины. Иногда несколько вертикальных пожилин полезно ставить по всей длине сети, когда ловля происходит на

Трапециевидные сети

Трапециевидные сети

Эти одностенные сети представляют собой не прямоугольник, но трапецию: один из шнуров короче другого (разница составляет от 5 до 20 % общей длины.) Причем укорочен может быть как грузовой шнур, так и наплавной. Смысл такой доработки в следующем: в сильно

Смысл такой доработки в следующем: в сильно

Нерестовые сети

Нерестовые сети

Отличаются от обычных уменьшенной высотой (50–75 см) и применяются чаще всего весной на мелководье. Плюсов тут несколько. Во-первых, при изготовлении сети экономится сетеполотно (стандартная «кукла» разрезается вдоль на две или три части) и стоимость

Рамовые сети

Рамовые сети

В рамовой (рамной) сети сетное полотно разделено на отдельные «окна» пожилинами из толстой нити, продетыми сквозь ячеи вдоль и поперек сети.Посадка рамовой сети производится с посадочными коэффициентами по горизонтали и вертикали, доходящими до 0,33 (или 1:3). В

II. Плавные сети и сетевые экраны

II. Плавные сети и сетевые экраны

И экраны, и плавные сети наиболее приближаются к ставным сетям и по устройству, и по принципу действия – рыба либо объячеивается в сетном полотне, либо запутывается сетном мешке. Но если ставная сеть призвана расширить зону ловли за счет

Но если ставная сеть призвана расширить зону ловли за счет

Плавные сети

Плавные сети

Плавные сети – снасти, конструктивно наиболее сходные со ставными, главное отличие состоит в способе применения.Если сеть в процессе ловли плывет вниз по реке, растянутая между двумя сносимыми течением лодками, и вылавливают рыбу, идущую навстречу, то она

Сети внутренней канализации

Валентина Ивановна Назарова

Канализация загородного дома. Строительство. Эксплуатация. Ремонт

Канализация

Общие требования к системам канализации и сточных вод

Канализация в доме предназначена для сбора, отведения и очистки сточных вод, которые образуются в

Электрические сети

Электрические сети

1. Электрическая система – это часть энергосистемы, объединяющая генераторы, распределительные устройства, трасформаторные подстанции, электрические линии и токоприемники электрической энергии. 2. Электрической сетью называют часть электрической

2. Электрической сетью называют часть электрической

Вертикальные экраны вокруг открытой террасы

Вертикальные экраны вокруг открытой террасы

В ветреные летне-осенние дни открытая площадка для террасы нуждается в специальных защитных экранах, благодаря которым ветер не сможет проникнуть на ее территорию. Она становится удобным и комфортным помещением в любую

Лицензирование плавающей сети

— База знаний CivilGEO

Важно

Эта статья базы знаний устарела. Доступна новая версия этой статьи. Нажмите здесь , чтобы прочитать последнюю статью.

Наше программное обеспечение лицензируется как лицензия на одну рабочую станцию, плавающая сетевая лицензия или облачная лицензия.

Чтобы плавающая сетевая лицензия работала в среде локальной сети (LAN), на компьютере в сети необходимо установить сервер сетевых лицензий . Сервер сетевых лицензий управляет получением и возвратом плавающих сетевых лицензий в сети. Сервер сетевых лицензий работает как служба Windows на компьютере, на котором он установлен.

Сервер сетевых лицензий управляет получением и возвратом плавающих сетевых лицензий в сети. Сервер сетевых лицензий работает как служба Windows на компьютере, на котором он установлен.

Компьютер, на котором установлен сервер сетевых лицензий, может быть любым компьютером (например, рабочей станцией или сервером), но ему должен быть назначен статический IP-адрес, чтобы программное обеспечение могло найти сервер сетевых лицензий.

Как получить сетевой сервер лицензий?

Чтобы получить программное обеспечение сервера сетевых лицензий для плавающей сетевой лицензии, необходимо предоставить некоторую информацию о компьютере, на котором будет установлен сервер сетевых лицензий.Выбранный компьютер не обязательно должен быть сетевым сервером — подойдет любой компьютер, доступный в локальной сети.

Выполните следующие действия, чтобы определить эту информацию:

- Загрузите программное обеспечение License Server Configuration Setup.

exe отсюда и сохраните файл на любом локальном диске компьютера, на котором будет установлена служба сетевых лицензий.

exe отсюда и сохраните файл на любом локальном диске компьютера, на котором будет установлена служба сетевых лицензий. - Запустите файл License Server Configuration Setup.exe .

- Нажмите кнопку [Далее] на следующем экране:

- Включите переключатель Я принимаю условия лицензионного соглашения , а затем нажмите кнопку [Далее] .

- Нажмите кнопку [Установить] .

- После завершения установки нажмите кнопку [Готово] .

- Отобразится экран приложения CivilGEO License Server Configuration .

- Выберите переключатель Display License Server ID и нажмите кнопку [Далее>] .

- Программное обеспечение отобразит идентификатор сервера лицензий и сетевой IP-адрес сервера лицензий для компьютера, на котором оно установлено.

- Скопируйте идентификатор сервера лицензий и сетевой IP-адрес сервера лицензий . Отправьте эту информацию своему менеджеру по работе с клиентами CivilGEO или инженеру службы технической поддержки по адресу [email protected] или [email protected].

- Представитель службы технической поддержки отправит вам по электронной почте сервер сетевых лицензий, соответствующий указанным выше данным, которые вы предоставили. Обычно это происходит в течение короткого периода времени, но может занять до 24 часов в обычные рабочие дни. Вы можете позвонить в CivilGEO, чтобы ускорить этот процесс.

Если у вас по-прежнему возникают проблемы, обратитесь в нашу службу технической поддержки. Они будут рады помочь вам в дальнейшем.

Следующим шагом является установка сервера сетевых лицензий.

Плавающие/сетевые лицензии — справка Forest Pack

Введение

Сетевые лицензии (также называемые плавающими лицензиями) позволяют нескольким пользователям совместно использовать ограниченный пул лицензий в локальной сети. После установки сервера лицензий на компьютер, используемый в качестве сервера, сервер будет обрабатывать запросы на получение лицензий от компьютеров пользователей.Если у вас есть команда из 20 человек и 10 лицензий на продукт, вся команда будет иметь общий доступ к 10 лицензиям, при этом не более 10 человек смогут использовать ПО одновременно.

После установки сервера лицензий на компьютер, используемый в качестве сервера, сервер будет обрабатывать запросы на получение лицензий от компьютеров пользователей.Если у вас есть команда из 20 человек и 10 лицензий на продукт, вся команда будет иметь общий доступ к 10 лицензиям, при этом не более 10 человек смогут использовать ПО одновременно.

В то время как автономные лицензии используют файл лицензии, установленный и активированный для каждого компьютера, и могут использоваться только на этом компьютере, сетевые лицензии устанавливаются и активируются только один раз на вашем сервере. Когда поступает запрос лицензии, сервер определяет, доступна ли надлежащая лицензия для запрошенного продукта.Если соответствующая лицензия имеется и не используется, сервер разрешит доступ к программному обеспечению.

Поскольку лицензии хранятся на сервере, вы не можете использовать программное обеспечение, если не подключены к сети. Хотя серверное программное обеспечение не требует мощной системы, необходимо, чтобы компьютер, на котором размещается сервер лицензий, работал и был доступен, пока есть компьютеры, использующие лицензионное программное обеспечение.

Для развертывания сетевых лицензий необходимо:

- Установить License Server на серверный компьютер.

- Установите и активируйте одну или несколько сетевых лицензий на сервере с помощью License Manager .

- Настройте каждый клиент для получения лицензий с сервера лицензий.

Могу ли я открывать сцены, использующие плагин, на компьютерах без активной лицензии?

Да. Вы можете без проблем открывать и работать со сценами, но объекты нельзя редактировать или визуализировать, а в RailClone 4 и более поздних версиях они не будут отображаться в окнах просмотра.

Установка сервера лицензий

Чтобы можно было использовать сетевые лицензии, компьютер в сети должен быть назначен сервером лицензий. После того, как вы его выбрали:

- Сначала убедитесь, что у вас есть права администратора на целевом компьютере.

- Загрузите программное обеспечение License Server по ссылкам, которые вы получили после покупки программного обеспечения (в регистрационном письме).

- Запустите программу установки и следуйте инструкциям.

Сервер лицензий будет установлен как системная служба под названием «Сервер лицензий программного обеспечения Itoo». Ярлык Менеджера лицензий также создается в меню «Пуск».

Диспетчер лицензий

Этот инструмент необходимо использовать для управления лицензиями на все приобретенные продукты. Это то же самое, что используется для управления автономными лицензиями.

Чтобы использовать его, выберите License Manager в группе Itoo Software/ License Server меню «Пуск». В этом инструменте есть четыре вкладки, две из них доступны, только если у вас установлен сервер лицензий:

- Лицензии: На этой странице перечислены и управляются лицензии

- Компьютеры (только с установленным сервером лицензий) : Здесь вы можете видеть, какие компьютеры подключены, и управлять ими.

- Сервер лицензий: (только с установленным сервером лицензий) На этой странице системный администратор управляет сервером лицензий.

Вы можете проверить статус службы, запустить и остановить ее.

Вы можете проверить статус службы, запустить и остановить ее. - О нас: Здесь вы можете найти информационную версию и контактную информацию.

Лицензии

При открытии диспетчера лицензий отображаются установленные лицензии. Вы можете получить сведения о лицензии, проверить ее статус, активировать или добавить новые лицензии, как показано ниже:

Лицензии могут отображаться в разных состояниях в зависимости от типа лицензии и статуса ее активации:

- только лицензии: Показаны черным текстом, эти лицензии не используются сервером лицензий (см. Автономная лицензия).

- Активированные сетевые лицензии: Обозначенные синим текстом, эти лицензии активированы и готовы к совместному использованию в сети.

- Неактивированные лицензии: Красный текст со значком предупреждения, эти лицензии действительны, но еще не активированы. Вы должны активировать их перед использованием.

- Неработающие лицензии: Красный текст со значком ошибки . Эти лицензии содержат поврежденные данные и не могут быть использованы ни в какой форме. Их необходимо переустановить.

Чтобы получить дополнительную информацию о лицензии, используйте Details… , здесь вы можете увидеть сохраненные на ней данные.

Установка новых сетевых лицензий

В отличие от лицензий Stand-alone, которые разрешены для использования только на одной рабочей станции (компьютере, на котором она установлена), сетевая лицензия позволяет одновременно использовать определенное количество рабочих станций. Этот номер отображается в сведениях о лицензии как «Лицензия для x пользователей». Например, если вы приобретете 5 сетевых лицензий, вы не получите 5 отдельных лицензионных кодов, вы получите только один код, который после установки создает лицензию для 5 пользователей в диспетчере лицензий.Позже, если вы приобретете лицензии на 3 дополнительные рабочие станции, вы получите новый лицензионный код для 3 пользователей, который необходимо добавить в Менеджере лицензий.

Когда вы приобретаете лицензии у Itoo Software, по электронной почте вы получаете лицензионный код в виде блока букв и цифр. Чтобы установить его, используйте кнопку «Добавить..» на вкладке «Лицензии». Скопируйте и вставьте код в окно. Убедитесь, что вы не включили какой-либо текст, кроме самого кода:

Если введенный код действителен, нажмите Ok.Лицензия установлена на вашем компьютере и готова к активации.

Активация лицензии

Процесс активации для сетевой лицензии идентичен для лицензии Stand-alone. Отличие заключается в том, что сетевые лицензии активируются и привязываются к оборудованию сервера лицензий.

После установки новой лицензии вам будет предложено запустить мастер активации. Вы также можете активировать вручную с помощью кнопки «Активировать». Пожалуйста, ознакомьтесь с процессом активации в разделе Автономные лицензии, чтобы узнать, как это сделать.

Компьютеры

В панели “Компьютеры” вы можете увидеть всех клиентов, которые подключены к серверу, какие лицензии используются и как долго был подключен каждый компьютер.

Каждый раз, когда рабочая станция использует сетевую лицензию, она подключается к серверу лицензий и начинает аренду лицензии на ограниченный период времени. До истечения этого периода (по умолчанию десять минут) лицензию необходимо обновить, иначе аренда будет потеряна, а лицензия может быть запрошена другим пользователем.

С помощью кнопки “Отключить” вы можете заставить сервер отключить компьютер до истечения срока аренды. Обычно этот элемент управления используется, когда рабочая станция заблокирована, и ее лицензия привязана к этому компьютеру. В этом случае вы можете разблокировать лицензию, принудительно отключившись вручную. Если рабочая станция не отвечает по истечении срока аренды, она автоматически отключается сервером.

Сервер лицензий

На странице “Сервер лицензий” вы можете проверить состояние службы, запустить и остановить ее.Также доступен подробный журнал активности сервера для диагностики любых проблем.

На верхней панели отображается информация о службе Windows, правильно ли она установлена и запущена ли служба. С помощью кнопки «Запустить/Остановить сервер» вы можете остановить службу и перезапустить ее в любое время, обратите внимание, что если вы остановите службу, все подключенные клиенты потеряют свои арендованные лицензии и попытаются повторно подключиться.

С помощью кнопки «Запустить/Остановить сервер» вы можете остановить службу и перезапустить ее в любое время, обратите внимание, что если вы остановите службу, все подключенные клиенты потеряют свои арендованные лицензии и попытаются повторно подключиться.

На нижних панелях представлена более подробная информация об услуге, например, версия сервера, используемые порты TCP и общее количество подключенных пользователей.Эти данные обновляются каждый раз, когда вы заходите на эту вкладку или нажимаете кнопку «Обновить».

Настройка клиентов

Сетевую лицензию можно использовать с любого компьютера, который может подключаться к серверу лицензий по сети. Сервер лицензий или сетевые лицензии не должны быть установлены на клиентском компьютере. Чтобы настроить программное обеспечение для использования сетевых лицензий, выполните следующую процедуру:

В меню «Пуск» найдите группу приложений и выберите «Изменить режим лицензии».Вы получите окно конфигурации лицензии:

В этом окне вы выбираете тип лицензии, которую будет использовать программное обеспечение. В первом варианте используется локально установленная отдельная лицензия. При выборе второго варианта программное обеспечение будет использовать сетевые лицензии. В этом диалоговом окне вас спросят, как подключиться к серверу лицензий:

В первом варианте используется локально установленная отдельная лицензия. При выборе второго варианта программное обеспечение будет использовать сетевые лицензии. В этом диалоговом окне вас спросят, как подключиться к серверу лицензий:

Первый способ является рекомендуемой процедурой, клиент будет искать активный сервер по локальной сети с помощью широковещательного запроса.Сервер будет находиться каждый раз, когда программному обеспечению требуется лицензия. Если доступ к серверу осуществляется через маршрутизатор, а автоматический метод не работает, необходимо использовать ручную настройку и ввести IP-адрес, используемый для получения лицензии.

Обратите внимание: Если вы установили несколько коммерческих продуктов Itoo Software, каждый из них имеет собственную конфигурацию лицензии. Вы можете использовать один продукт с автономной лицензией, а другой — с корпоративной сетевой лицензией.Убедитесь, что каждый продукт настроен на правильное использование лицензии.

Доступ к серверу лицензий через брандмауэр

Программа установки сервера лицензий проверяет наличие брандмауэра Windows и добавляет необходимые правила, если он присутствует. Если вы используете другое программное обеспечение брандмауэра или физический брандмауэр между сервером и клиентскими компьютерами, необходимо открыть следующие порты:

- Порт TCP 16720

- Порт UDP 16720

Сетевое плавающее лицензирование

Сетевое плавающее лицензирование

Открыть тему с навигацией

Сетевое плавающее лицензирование — это когда приложение может быть ограничено запуском в определенной сети и ограничено определенным количеством одновременных рабочих мест (где рабочим местом может быть пользователь или запущенный экземпляр вашего приложения).В нашем блоге вы найдете общий обзор, а также два подхода к плавающему лицензированию в сети: Управление одновременным доступом пользователей с помощью плавающего сетевого лицензирования.

Файлы семафоров

Файл сетевого семафора — это файл, не содержащий полезных данных, хранящийся в общем сетевом каталоге, который используется для обеспечения применения сетевой плавающей лицензии в приложении. Один файл создается и блокируется исключительно для каждой активной рабочей станции или экземпляра вашего защищенного приложения.Другие пользователи локальной сети, пытающиеся запустить приложение, не смогут использовать какие-либо заблокированные файлы семафоров, что позволяет обеспечить соответствие лицензии, которая ограничивает количество сетевых «мест». Этот подход идеален для многих, так как нет необходимости управлять отдельным сервером или устройством для обеспечения соблюдения ограничений. Эта функция поддерживается только в том случае, если и клиент, и сервер используют Windows Vista или Windows Server 2008 и более поздние версии.

Компьютер, на котором размещается общий ресурс Windows (SMB/CIFS) (сервер), на котором размещены файлы семафоров, в конечном счете отвечает за обработку разблокировки файла. В большинстве случаев приложения, которые завершаются корректно, разблокируют и удалят свои файлы семафоров. Однако в случае сбоя приложения сервер в конце концов разблокирует файл семафора, но не удалит его. Наличие многих из этих файлов может привести к некоторому снижению производительности, так как каждый из этих потерянных файлов может занять некоторое время, чтобы попытаться заблокировать или удалить. По этой причине у вас есть возможность установить «поток очистки» (конструктор NetworkSemaphore в PLUSManaged имеет аргумент runCleanupThread, а PLUSNative имеет функцию SK_PLUS_NetworkSemaphoreCleanup, которая может сделать это за вас), который устанавливает активные процессы, пытающиеся удалить потерянные файлы тихо, в фоновом режиме.Конечно, это увеличит объем используемой полосы пропускания, но поможет повысить производительность, не допуская в общей папке каких-либо потерянных файлов.

В большинстве случаев приложения, которые завершаются корректно, разблокируют и удалят свои файлы семафоров. Однако в случае сбоя приложения сервер в конце концов разблокирует файл семафора, но не удалит его. Наличие многих из этих файлов может привести к некоторому снижению производительности, так как каждый из этих потерянных файлов может занять некоторое время, чтобы попытаться заблокировать или удалить. По этой причине у вас есть возможность установить «поток очистки» (конструктор NetworkSemaphore в PLUSManaged имеет аргумент runCleanupThread, а PLUSNative имеет функцию SK_PLUS_NetworkSemaphoreCleanup, которая может сделать это за вас), который устанавливает активные процессы, пытающиеся удалить потерянные файлы тихо, в фоновом режиме.Конечно, это увеличит объем используемой полосы пропускания, но поможет повысить производительность, не допуская в общей папке каких-либо потерянных файлов.

Эта функция поддерживается в средах, в которых файлы семафоров размещены в общей папке Windows (SMB/CIFS), которая лучше всего работает в локальной сети (LAN). Хотя это может использоваться в среде глобальной сети (WAN) (которая включает в себя сценарии, в которых пользователи получают доступ к данной «LAN» через соединение виртуальной частной сети [VPN]), настоятельно рекомендуется провести тестирование перед развертыванием в любой заданной сети. WAN-среда.Это связано с тем, что производительность этой функции сосредоточена вокруг общих ресурсов Windows (SMB/CIFS), используемых для размещения файлов семафоров, а в средах WAN/VPN производительность может быть намного ниже, чем в типичной конфигурации LAN.

Кроме того, всем пользователям, которые будут использовать приложение с этим типом лицензирования, потребуется доступ для чтения, создания, записи, изменения и удаления файлов семафоров.

Хорошей отправной точкой для того, чтобы увидеть, как эта функциональность работает и может быть интегрирована в ваше приложение, является тестирование и просмотр примеров приложений.

Облачное управление с сервером SOLO

В тех случаях, когда использование файлов семафоров нецелесообразно или невозможно (например, для сред с высокой нагрузкой и/или глобальной сети), также можно использовать сервер SOLO для принудительного ограничения количества одновременных рабочих мест. В этом случае веб-службы SOLO Server используются для управления состоянием каждого «сеанса». Эти веб-службы также могут использоваться для автоматизации авторизации «выписки» для временного автономного использования лицензированного приложения.Дополнительные сведения см. в обзоре плавающего сетевого лицензирования с облачным управлением с использованием SOLO Server.

В этом случае веб-службы SOLO Server используются для управления состоянием каждого «сеанса». Эти веб-службы также могут использоваться для автоматизации авторизации «выписки» для временного автономного использования лицензированного приложения.Дополнительные сведения см. в обзоре плавающего сетевого лицензирования с облачным управлением с использованием SOLO Server.

Работа с сетевыми плавающими лицензиями в SOLO Server

После добавления лицензии в SOLO Server вы можете отредактировать сведения о лицензии, чтобы настроить дополнительные параметры. При редактировании этих сведений вы можете изменить количество рабочих мест в сети, которые может выделять данная лицензия, изменив значение счетчика лицензий. При использовании семафоров для переноса по сети лицензию необходимо будет обновить после применения этого изменения.

Настройка сетевой плавающей лицензии

Настройка места для сетевой плавающей лицензии

Использование системы сетевой плавающей лицензии с приложениями Egan BIM Resources:

Обзор

Система сетевой плавающей лицензии использует простой метод эксклюзивной блокировки файлов с локальным файловым сервером для отслеживания количества одновременных пользователей в сети, где все пользователи подключены к одной и той же папке для обмена файлами.

Доступ в Интернет не требуется.На выделенный сервер не нужно устанавливать специальное серверное программное обеспечение.

Этот тип архитектуры идеально подходит для использования в высокоскоростных средах LAN, но также может использоваться в большинстве сред WAN со средней скоростью. Если вам нужно протестировать свою среду, свяжитесь с нами для получения помощи.

Настройка локальной папки

Определите расположение для локальной общей папки. Вы можете использовать существующий общий ресурс, создать новый общий ресурс или создать новую подпапку в существующем общем ресурсе.Местоположение должно быть указано в приложении в формате UNC. (\\Servername\sharename или \\Servername\sharename\Licensefolder\apps)

Не используйте подключенный диск. Если выбранное вами местоположение находится на диске, сопоставленном для других целей, это нормально, но местоположение должно быть указано в формате UNC.

Предоставьте всем пользователям, которые будут использовать это расположение системы лицензирования, доступ для чтения, создания, записи, изменения и удаления файлов в общем расположении.

Активировать лицензию

Только на одном компьютере в Revit используйте меню настроек приложения, чтобы выбрать «Включить/отключить плавающее сетевое лицензирование».Установите флажок «Включить плавающее сетевое лицензирование». Перейдите к расположению локального общего доступа к файлам, установленному на шаге выше. Закройте форму.

Снова используйте меню настроек приложения, чтобы выбрать «Управление лицензией для…». Нажмите «Активировать онлайн». Введите идентификатор лицензии и пароль. «Нажмите «Активировать».

Теперь сетевая плавающая лицензия готова к использованию.

Примечание. Не активируйте лицензию на дополнительных компьютерах.

Настройка дополнительных компьютеров

При необходимости установите приложение на дополнительные компьютеры.В Revit используйте меню настроек приложения, чтобы выбрать «Включить/отключить плавающее сетевое лицензирование». Установите флажок «Включить плавающее сетевое лицензирование». Перейдите к локальной общей папке, установленной выше. Закройте форму.

Перейдите к локальной общей папке, установленной выше. Закройте форму.

Запустите команду приложения, чтобы убедиться, что лицензионное место получено правильно. Верните сиденье и переходите к следующему компьютеру.

Использование плавающей лицензии

Приложение будет пытаться получить доступное место всякий раз, когда выполняется одна из его команд.Однако в большинстве приложений есть несколько команд, и приложение не может определить, когда пользователь фактически закончил работу с приложением. Поэтому пользователь должен явно использовать команду «Вернуть плавающее рабочее место», чтобы вернуть лицензию и сделать ее доступной для другого пользователя.

Если на момент запроса места нет, приложение остановится на форме «Управление лицензией для…». Пользователи, чьи места в настоящее время проверены, могут отображаться в раскрывающемся списке «Текущие пользователи».

Кроме того, в форме «Управление лицензией для…» есть параметр «После получения плавающей лицензии отображать эту форму в течение X секунд. ” Этот параметр также применяется к форме «Возвращено плавающее лицензионное место» и может быть изменен в соответствии с вашей ситуацией.

” Этот параметр также применяется к форме «Возвращено плавающее лицензионное место» и может быть изменен в соответствии с вашей ситуацией.

Приложение ведет журнал использования в расположении общего ресурса, чтобы помочь в использовании, выявлении отсутствующих лицензий и устранении неполадок.

Плавающие сетевые лицензии — Viinex

Принимая во внимание, что Viinex часто развертывается в виртуализированных средах, и чтобы сохранить для наших клиентов возможность миграции виртуальной машины или контейнера между физическими серверами, мы реализовали поддержку так называемых плавающих Сетевые лицензии.

Идея заключается в том, чтобы по-прежнему иметь аппаратно-привязанный экземпляр Viinex — он может быть привязан либо к HWID сервера, либо к USB-ключу, — но иметь этот экземпляр там, где он будет наименее неудобным для клиент, в локальной сети или даже в VPN или даже в Интернете, – и этот экземпляр Viinex не должен делать ничего, связанного с основной функциональностью Viinex, – ему нужно только служить в качестве плавающей сети сервер лицензий.

Последний, т.е. экземпляры Viinex, работающие на удаленных хостах или в контейнерах, могут не использовать собственные лицензионные ключи, а выполнять вызовы RPC к серверу плавающих сетевых лицензий. Эти вызовы обеспечивают наличие достаточного количества лицензий для запуска функций, которые собирается запустить этот удаленный экземпляр Viinex. Как только эта функциональность заработает, необходимые лицензии «перемещаются» с сервера лицензий на целевой хост или в контейнер, где запускается новый экземпляр Viinex.После завершения работы этого экземпляра лицензии возвращаются на сервер лицензий и могут быть повторно использованы другими экземплярами Viinex.

В отношении этого «потока» лицензий нет постоянного состояния, и реализация как сервера плавающих сетевых лицензий Viinex, так и клиента терпима к потере сетевого подключения и сбою другой стороны. Это означает, что лицензии не «утекают» с сервера лицензий, если клиентский экземпляр Viinex не возвращает их надлежащим образом (например, если виртуальная машина, на которой он работал, была убита).Аналогичным образом, клиент с плавающей лицензией менеджера может пережить отсутствие подключения к серверу лицензий до 8 часов и даже может запуститься без такого подключения, — клиент диспетчера лицензий Viinex предполагает, что при отсутствии подключения к серверу лицензий, — – позже он сможет получить лицензии и позволит экземпляру работать со всеми необходимыми функциями.

Это означает, что лицензии не «утекают» с сервера лицензий, если клиентский экземпляр Viinex не возвращает их надлежащим образом (например, если виртуальная машина, на которой он работал, была убита).Аналогичным образом, клиент с плавающей лицензией менеджера может пережить отсутствие подключения к серверу лицензий до 8 часов и даже может запуститься без такого подключения, — клиент диспетчера лицензий Viinex предполагает, что при отсутствии подключения к серверу лицензий, — – позже он сможет получить лицензии и позволит экземпляру работать со всеми необходимыми функциями.

Реализация клиента и сервера с плавающей сетевой лицензией доступна в Viinex 3.0 build 445 и более поздних версиях.Узнайте больше о модели лицензирования Viinex.

лучших практик для плавающих IP-адресов | Документация по вычислительному движку | Облако Google

Это решение описывает альтернативы использованию плавающих IP-адресов, когда

перенос приложений на Compute Engine из локальной сети

окружающая обстановка. Также называются «общими» или «виртуальными» IP-адресами, плавающими

Также называются «общими» или «виртуальными» IP-адресами, плавающими

IP-адреса часто используются, чтобы сделать локальные сетевые среды высокопроизводительными.

доступный. Используя плавающие IP-адреса, вы можете передавать IP-адрес между

несколько одинаково сконфигурированных физических или виртуальных серверов, позволяющих

отказоустойчивость или обновление производственного программного обеспечения.Однако вы не можете напрямую

реализовать плавающие IP-адреса в среде Compute Engine.

Плавающие IP-адреса в локальных средах

Плавающие IP-адреса обычно используются в локальных средах. То

В следующем списке представлены лишь некоторые варианты использования плавающих IP-адресов:

- Высокодоступные физические устройства, такие как набор брандмауэров или

балансировщики часто используют плавающие IP-адреса для отработки отказа. - Серверы, которым требуется высокая доступность, обычно используют плавающие IP-адреса,

например, первично-вторичные реляционные базы данных, такие как Microsoft SQL Server

с помощью групп доступности Always On.

- Среды Linux, в которых реализованы балансировщики нагрузки или обратные прокси-серверы.

использовать плавающие IP-адреса, такие как

ИПВС,

HAProxy,

или НГИНКС.

Для обнаружения сбоев узлов и перемещения плавающих IP-адресов между

В этих средах используются такие демоны, как

сердцебиение,

кардиостимулятор,

или сохранить активность. - Плавающие IP-адреса обеспечивают высокую доступность служб Windows с помощью

Отказоустойчивая кластеризация Windows Server.

Существует несколько способов реализации плавающих IP-адресов в локальной

окружающая обстановка.Во всех случаях серверы, совместно использующие IP-адрес, также должны совместно использовать

состояния друг друга через механизм сердцебиения. Этот механизм дает возможность

серверы, чтобы сообщать друг другу о своем состоянии здоровья; это также позволяет

вторичный сервер для получения плавающего IP-адреса после связанного сервера

терпит неудачу. Эта схема часто реализуется с использованием резервирования виртуального маршрутизатора.

Протокол

(ВРРП),

но вы также можете использовать другие подобные механизмы.

После инициации аварийного переключения IP сервер принимает плавающий IP-адрес.

добавляет адрес к своему сетевому интерфейсу.Сервер сообщает об этом поглощении

другим устройствам, использующим уровень 2, отправив

самовольный кадр протокола разрешения адресов (ARP).

В качестве альтернативного подхода IP-адрес иногда объявляется системой маршрутизации.

протокол, например

Сначала откройте кратчайший путь (OSPF)

к восходящему маршрутизатору уровня 3.

На следующей схеме показана типичная установка в локальной среде.

Вы используете несколько иную настройку с локальными решениями для балансировки нагрузки,

такие как балансировка сетевой нагрузки Windows или балансировка нагрузки Linux с прямым

Ответ сервера — например,

Виртуальный IP-сервер (IPVS).В этих случаях служба также отправляет необоснованные кадры ARP, но с MAC-адресом.

адрес другого сервера в качестве бесплатного источника ARP, фактически подменяя

Кадры ARP и получение исходного адреса другого сервера. Этот вид

Этот вид

настройка выходит за рамки этого решения. Почти во всех случаях переход на

Балансировка нагрузки является предпочтительным путем миграции.

Проблемы с миграцией плавающих IP-адресов в Compute Engine

Compute Engine использует виртуализированный сетевой стек в

Виртуальное частное облако (VPC)

сети, поэтому типичные механизмы реализации не работают вне

коробка.Например, сеть VPC обрабатывает запросы ARP на основе настроенного

топологии маршрутизации и игнорирует необоснованные кадры ARP. Кроме того, это

невозможно напрямую изменить таблицу маршрутизации сети VPC со стандартными

протоколы маршрутизации, такие как OSPF или протокол пограничного шлюза (BGP).

Вы можете использовать

оверлейная сеть

для создания конфигурации, которая обеспечивает полную связь уровня 2 и IP

захват с использованием ARP-запросов. Однако настройка оверлейной сети сложна.

и затрудняет управление сетевыми ресурсами Compute Engine. Тот

Тот

подход также выходит за рамки этого решения. Вместо этого это решение предлагает

альтернативные подходы к реализации сценариев отработки отказа в собственном Compute Engine

сетевое окружение.

В этом решении описываются способы переноса большинства описанных вариантов использования.

в вычислительный движок.

Следующие пошаговые руководства уже существуют для более конкретных случаев использования:

Пример использования для миграции

В этом решении представлены четыре различных варианта миграции для перехода с

локальные плавающие IP-адреса для Compute Engine.

Вариант использования включает миграцию двух внутренних серверов HAProxy, которые направляют трафик

различным бэкендам в зависимости от сложного сопоставления заголовков уровня 7 и

замена. Из-за сложных правил этот набор серверов не может быть

заменено на

Внутренняя балансировка нагрузки TCP/UDP

или даже балансировку нагрузки HTTP.

На следующем рисунке показан обзор этого варианта использования.

Серверы HAProxy используют локальное программное обеспечение поддержки активности для проверки

доступность с помощью отдельного кросс-коннекта и передачи плавающих IP-адресов

между двумя серверами.

Для этого варианта использования все четыре параметра, описанные в следующих разделах,

допустимые локальные замены для плавающих IP-адресов. Для других, возможно

более сложные варианты использования могут иметь значение меньше вариантов. После описания этих

варианты, это решение предоставляет рекомендации по предпочтительным вариантам на основе конкретных

случаи применения.

В следующем разделе обсуждается, как перенести этот сценарий использования в вычислительную среду.

Двигатель.

Реализация с использованием Compute Engine

В этом разделе описано несколько способов переноса локального сценария в

Вычислительный движок.Для уменьшения сложности вместо использования

сопоставление на основе заголовков, описанное ранее, все запросы перенаправляются в

единая группа

Nginx

бэкенды с минимальной конфигурацией бэкенда.

Во всех примерах трафик направляется от HAProxy к группе

Серверные части Compute Engine помещены в группу экземпляров с автоматическим масштабированием. Те

доступ к бэкэндам осуществляется с помощью внутреннего балансировщика нагрузки TCP/UDP. Для примера

конфигурации, эти серверные части служат

Nginx

конфигурация по умолчанию.

Чтобы реализовать пример использования, используйте специальный проект для тестирования.

Настройка серверных частей

В этом разделе вы настраиваете серверные части NGINX для доступа к HAProxy.

узлы. Лучше всего создавать эти серверные части в VPC, предназначенном для этого.

развертывание вместо сети по умолчанию.

Чтобы настроить серверные части, выполните следующие действия:

-

Укажите зону по умолчанию, например:

набор конфигурации gcloud вычисление/зона us-central1-f -

Настройте сеть для тестирования и установите правила брандмауэра, чтобы разрешить внутреннюю

трафика и используйте командуsshдля связи с сетью:вычислительные сети gcloud создают отказоустойчивость ip Правила брандмауэра вычислений gcloud создают внутренний отказоустойчивость \ --network ip-failover --разрешить все --source-ranges 10. 128.0.0/11

правила брандмауэра вычислений gcloud создают failover-ssh \

--network ip-failover --allow tcp:22 --source-ranges 0.0.0.0/0

128.0.0/11

правила брандмауэра вычислений gcloud создают failover-ssh \

--network ip-failover --allow tcp:22 --source-ranges 0.0.0.0/0

-

Создайте шаблон экземпляра для серверных частей NGINX:

Шаблоны экземпляров вычислений gcloud создают www \ --machine-type n1-standard-1 --network ip-failover \ --metadata startup-script="apt-get -y install nginx" -

Создайте группу зональных управляемых экземпляров с автоматическим масштабированием на основе шаблона:

управляемые группы экземпляров вычислений gcloud создают www \ --template www --размер 1 --zone us-central1-f gcloud вычислительные группы экземпляров управляемый набор-автоматическое масштабирование www \ --max-num-replicas 10 --min-num-replicas 1 \ --target-cpu-utilization 0.8 --zone us-central1-f -

Подключите внутренний балансировщик нагрузки TCP/UDP с фиксированным IP-адресом (

10.) к 128.2.2

128.2.2

эта группа экземпляров:проверка работоспособности вычислений gcloud создает простую проверку http серверные службы вычислений gcloud создают www-lb \ --load-balancing-scheme внутренний \ --region us-central1 \ --health-checks простая проверка \ --протокол TCP серверные службы вычислений gcloud add-backend www-lb\ --instance-group www \ --instance-group-zone us-central1-f \ --region us-central1 правила пересылки вычислений gcloud создать www-правило \ --load-balancing-scheme внутренний \ --порты 80 \ --network ip-отказоустойчивость \ --region us-central1 \ --адрес 10.128.2.2 \ --backend-сервис www-фунт -

Создайте экземпляр для тестирования и используйте команду

sshдля подключения к нему.

и проверьте, можете ли вы связаться с внутренним IP-адресом балансировки нагрузки TCP/UDP:вычислительные экземпляры gcloud создают тестирование \ --machine-type n1-standard-1 --zone us-central1-f \ --network ip-failover --scopes вычисление-ро Gcloud Compute SSH-тестирование --zone us-central1-fимя пользователя@тестирование:~$ curl 10.

128.2.2

128.2.2

[...]

username@testing:~$ выход

В этом примере конфигурации используется экземпляра n1-standard-1 , которые ограничены

пропускная способность сети два гигабайта в секунду на экземпляр. Для реального развертывания

вы бы размер экземпляров в соответствии с вашими потребностями.

Кроме того, экземпляры создаются с внешними IP-адресами, чтобы они могли

загрузите необходимые пакеты с помощью скриптов запуска. В производственных условиях,

вы бы создали пользовательские изображения и создали экземпляры без внешнего IP

адреса.

Вариант 1: использование внутренней балансировки нагрузки TCP/UDP

Вы можете реализовать локальный сценарий в Compute Engine,

размещение двух серверов HAProxy в группе управляемых экземпляров за внутренними

Балансировка нагрузки TCP/UDP и использование внутреннего IP-адреса балансировки нагрузки TCP/UDP

в качестве виртуального IP-адреса, как показано на следующем рисунке.

Предполагается, что локальная перенесенная служба доступна только

внутри. Для приложений, использующих HTTP(S)-трафик, можно также использовать внутреннюю балансировку нагрузки HTTP(S).Если служба, которую вы пытаетесь перенести, доступна извне,

вы можете реализовать этот сценарий аналогичным образом, используя

Балансировка нагрузки HTTP(S),

TCP-прокси,

SSL-прокси,

или Балансировка сетевой нагрузки.

При необходимости вы можете использовать отработку отказа для внутренней балансировки нагрузки TCP/UDP, чтобы иметь только один HAProxy.

сервер получает трафик единовременно.

Отличия от локальной установки

Внутренний IP-адрес балансировки нагрузки TCP/UDP действует аналогично плавающему IP-адресу.

адреса в локальной среде с несколькими заметными отличиями:

-

Распределение трафика

Наиболее заметным отличием является то, что трафик распределяется между двумя узлами,

в то время как в исходной настройке трафик достигает только одного узла за раз. Этот

Этот

подход хорош в сценарии, когда трафик маршрутизируется в зависимости от

содержание самого запроса, но не работает, если есть машина

состояние, которое не синхронизируется постоянно, например первичная/вторичная база данных. -

Время аварийного переключения

Использование поддержки активности в локальной среде в сочетании с необоснованными

ARP может переключить IP-адрес через несколько секунд. В вычислительном движке

среды, среднее время восстановления зависит от вида отказа.В случае

экземпляр виртуальной машины (ВМ) или служба экземпляра ВМ выходит из строя,

Среднее время до отказа трафика зависит от параметров проверки работоспособности, таких как

Интервал проверкииНеработоспособный порог. С этими параметрами, установленными на

их значения по умолчанию, отработка отказа обычно занимает 15–20 секунд, но может

можно уменьшить, изменив эти параметры. В вычислительном движке

аварийное переключение внутри или между зонами занимает одинаковое количество времени.

-

Проверка состояния здоровья

При использовании локально в дополнение к ожиданию активного сигнала

keepalived может проверять работоспособность хост-машины различными способами, например

мониторинг доступности процесса HAProxy.В Compute Engine

проверка работоспособности должна быть доступна снаружи хоста с помощью

Порт HTTP/HTTPS/TCP или SSL. Если нужно проверить особенности хоста, вам нужно

установить простую службу на экземпляре, чтобы раскрыть эти особенности, или

выбрать альтернативный вариант. -

Порты

В локальной среде плавающие IP-адреса принимают весь трафик. За

внутренний балансировщик нагрузки TCP/UDP, вы должны выбрать один из следующих

спецификации порта в правиле внутренней переадресации:- Укажите от одного до пяти портов по номеру

- Укажите

ВСЕдля пересылки трафика на все порты

Вариант реализации 1

Чтобы реализовать это решение, выполните следующие шаги:

-

Создайте шаблон экземпляра для ваших серверов HAProxy, перенаправляющих

запросы:Шаблоны экземпляров вычислений gcloud создают haproxy \ --machine-type n1-standard-1 --network ip-failover \ --metadata "стартап-скрипт= sudo apt-get install -y haproxy кошка << EOF >> /etc/haproxy/haproxy. cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

сервисный хапрокси перезапуск"

cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

сервисный хапрокси перезапуск"

-

Создать зональную группу экземпляров на основе шаблонов экземпляров со статическим

размер два. Прикрепить

политика автоматического восстановления

к инстансам, использующим ранее созданную проверку работоспособности:группы экземпляров вычислений gcloud управляемого создания haproxy \ --template haproxy --size 2 --zone us-central1-f управляемое обновление групп экземпляров вычислений gcloud \ haproxy --health-check простая проверка --zone us-central1-f -

Подключите внутренний балансировщик нагрузки TCP/UDP к серверам HAProxy с

проверка здоровья:серверные службы вычислений gcloud создают haproxy-lb \ --load-balancing-scheme внутренний \ --region us-central1 \ --health-checks простая проверка \ --протокол TCP серверные службы вычислений gcloud add-backend haproxy-lb\ --instance-group haproxy \ --instance-group-zone us-central1-f \ --region us-central1 правила пересылки вычислений gcloud создать правило haproxy \ --load-balancing-scheme внутренний \ --порты 80 \ --network ip-отказоустойчивость \ --region us-central1 \ --адрес 10. 128.1.1 \

--backend-service haproxy-lb

128.1.1 \

--backend-service haproxy-lb

-

Проверьте, можете ли вы связаться с HAProxy через внутреннюю балансировку нагрузки TCP/UDP:

тестирование ssh вычислений gcloud --zone us-central1-fusername@testing:~$ curl 10.128.1.1

[...]

username@testing:~$ выход

После удаления одного из экземпляров HAProxy через консоль или остановки

процесс HAProxy на одном из экземпляров,

завиток

будет по-прежнему успешным после короткого времени отработки отказа.

Примечание. Для учета сбоев зон создайте две группы управляемых экземпляров с одним

и две серверные службы в разных зонах, подключенные к внутренней нагрузке TCP/UDP.

балансир.

Вариант 2: использование одного управляемого экземпляра

В зависимости от требований времени восстановления миграция с одним экземпляром виртуальной машины

может быть жизнеспособным вариантом Compute Engine, даже если несколько серверов

используется локально. Причина в том, что вы можете раскрутить новый Compute Engine

Причина в том, что вы можете раскрутить новый Compute Engine

экземпляр в минутах, в то время как локальные сбои обычно требуют часов или даже

дней на исправление.

Сравнение варианта 2 с вариантом 1: внутренняя балансировка нагрузки TCP/UDP

Вариант 2 имеет большие преимущества и недостатки по сравнению с вариантом 1.

Преимущества:

-

Распределение трафика

Поскольку имеется только один экземпляр, весь трафик попадает в один экземпляр,

аналогично локальному первично-вторичному сценарию. -

Экономия затрат

Использование одного экземпляра ВМ вместо двух может снизить стоимость

реализация пополам. -

Простота

Это решение легко внедрить и не требует дополнительных затрат.

Недостатки:

-

Время аварийного переключения

После того, как проверка работоспособности обнаружит сбой машины, удаление и повторное создание

неудачный экземпляр займет не менее минуты, но часто значительно

более. Этот процесс намного медленнее, чем удаление экземпляра из Internal

Этот процесс намного медленнее, чем удаление экземпляра из Internal

Балансировка нагрузки TCP/UDP. -

Реакция на отказ зоны

Группа управляемых экземпляров размера 1 не выдерживает сбоя зоны.К

реагировать на сбои зоны, рассмотрите возможность добавления

Облачный мониторинг

оповещение при сбое службы и вручную создать группу экземпляров в

другую зону при сбое зоны.

Вариант реализации 2

Выполните следующие шаги для реализации варианта 2:

-

Создайте шаблон экземпляра со статическим

внутренний IP-адрес для вашего экземпляра виртуальной машины HAProxy:шаблоны экземпляров вычислений gcloud создают haproxy-single \ --machine-type n1-standard-1 --network ip-failover \ --private-network-ip=10.128.3.3 \ --metadata "стартап-скрипт= sudo apt-get install -y haproxy кошка << EOF >> /etc/haproxy/haproxy. cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

сервисный хапрокси перезапуск"

cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

сервисный хапрокси перезапуск"

-

Создайте группу управляемых экземпляров размера 1 для вашей виртуальной машины HAProxy и прикрепите

политика автоматического восстановления:группы экземпляров вычислений gcloud управляемого создания haproxy-single \ --template haproxy-single --size 1 --zone us-central1-f управляемое обновление групп экземпляров вычислений gcloud \ haproxy-single --health-check simple-check --zone us-central1-f -

Проверьте, можете ли вы связаться с HAProxy через внутреннюю загрузку TCP/UDP

Балансирующий IP-адрес:тестирование ssh вычислений gcloud --zone us-central1-fимя пользователя@тестирование:~$ curl 10.

128.3.3

128.3.3

[...]

username@testing:~$ выходПри удалении экземпляра HAProxy или остановке процесса экземпляра HAProxy

с помощью консоли экземпляр автоматически восстанавливается после задержки с

то же имя экземпляра и IP-адрес.

Вариант 3: отработка отказа с использованием маршрутов с другим приоритетом

Два маршрута Compute Engine с разными приоритетами обеспечивают еще один

способ включить аварийное переключение трафика между двумя экземплярами, когда вы не можете использовать Internal

Балансировка нагрузки TCP/UDP.

В этом разделе вы создадите два экземпляра ВМ и поместите их в автовосстановление.

управляемая группа экземпляров со статическим размером 1, позволяющая системе

автоматически лечить.

Вы должны включить переадресацию IP на обоих этих экземплярах. Затем после

создавая экземпляры, вы перенаправляете весь плавающий IP-трафик на эти два

экземпляров путем настройки двух маршрутов с разными приоритетами для обработки

движение.

Сравнение варианта 3 с вариантом 1: внутренняя балансировка нагрузки TCP/UDP

Используя вариант 3, вы можете перенести варианты использования, в которых внутренняя балансировка нагрузки TCP/UDP

нельзя легко использовать.Этот вариант имеет следующие преимущества:

-

Распределение трафика

Трафик всегда направляется на экземпляр ВМ с самым низким приоритетом. Когда это

Экземпляр виртуальной машины недоступен, трафик использует следующий лучший маршрут. Этот

архитектура напоминает локальную среду, в которой работает только один сервер.

активны в данный момент времени. -

Протоколы

Внутренняя балансировка нагрузки TCP/UDP применяется только к определенному набору

протоколы или порты, а маршруты применяются ко всему трафику к определенному

назначения. -

Регион

Внутренняя балансировка нагрузки TCP/UDP доступна только в пределах региона, в то время как

маршруты могут быть созданы глобально.

Вариант 3 имеет недостатки по сравнению с вариантом 1, который использует внутреннюю загрузку TCP/UDP

Балансировка.

-

Проверка состояния здоровья

При использовании варианта 3 ни к одному из двух маршрутов не прикрепляется проверка работоспособности.

Маршруты используются независимо от работоспособности базовых служб виртуальных машин.Трафик направляется на инстансы, даже если служба неработоспособна. Прикрепление

политика автовосстановления для этих экземпляров уничтожает экземпляры после

определенный неработоспособный период времени, но после перезапуска этих экземпляров трафик

возобновляется даже до того, как служба будет запущена, что может привести к потенциальной

ошибки в период, когда неработоспособные инстансы еще обслуживают трафик

или в процессе перезапуска. -

Время аварийного переключения

После удаления или остановки экземпляра ВМ маршрут автоматически

отозван. Однако из-за отсутствия проверок работоспособности, пока экземпляр

Однако из-за отсутствия проверок работоспособности, пока экземпляр

все еще доступен, маршрут все еще используется. Кроме того, остановка экземпляра

требует времени, поэтому время аварийного переключения значительно выше, чем при использовании внутреннего

Подход к балансировке нагрузки TCP/UDP. -

Выбор плавающего IP-адреса

Вы можете устанавливать маршруты только к IP-адресам, которые не являются частью какой-либо подсети.

Плавающий IP-адрес должен быть выбран вне всех существующих подсетей.

диапазоны. -

Пиринг сети VPC

Экземпляры ВМ могут использовать маршруты только из собственной сети VPC, а не из

любые пиринговые сети VPC.

Вариант реализации 3

Во время реализации вы будете использовать IP-адрес 10.191.1.1 , который

за пределами всех активных подсетей в сети ip-failover . Выполните следующие

Выполните следующие

шагов:

-

Создайте шаблон экземпляра для ваших серверов HAProxy, перенаправляющих

запросы:Шаблоны экземпляров вычислений gcloud создают haproxy-route \ --machine-type n1-standard-1 --network ip-failover \ --metadata "стартап-скрипт= apt-получить обновление apt-get install -y haproxy кошка << EOF >> /etc/haproxy/haproxy.cfg интерфейс www связать :80 опция http-server-close default_backend веб-сервер бэкэнд сервер web-1 10.128.2.2:80 проверить EOF кошка << EOF >> /etc/network/interfaces авто эт0:0 iface eth0:0 инет статический адрес 10.191.1.1 сетевая маска 255.255.255.255 EOF перезагрузка службы haproxy служба перезапуска сети" --can-ip-forward -

Создайте две группы управляемых экземпляров, обе размером 1, для вашей виртуальной машины HAProxy.

экземпляров и прикрепить к ним политику автовосстановления:управляемые группы экземпляров вычислений gcloud создают haproxy-r1 \ --template haproxy-route --size 1 --zone us-central1-f управляемое обновление групп экземпляров вычислений gcloud \ haproxy-r1 --health-check простая проверка --zone us-central1-f управляемые группы экземпляров вычислений gcloud создают haproxy-r2 \ --template haproxy-route --size 1 --zone us-central1-b управляемое обновление групп экземпляров вычислений gcloud \ haproxy-r2 --health-check простая проверка --zone us-central1-b -

Создайте основной и резервный маршруты к этим экземплярам ВМ после того, как они

начато:haproxy1=$(список экземпляров вычислений gcloud |awk '$1 \ ~ /^haproxy-r1/ { print $1 }') # сохранить имя экземпляра первого экземпляра HAproxy haproxy2=$(список экземпляров вычислений gcloud |awk '$1 \ ~ /^haproxy-r2/ { print $1 }') # сохранить имя экземпляра второго экземпляра HAproxy Вычислительные маршруты gcloud создают haproxy-route1 \ --destination-range 10. 191.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-f \

--next-hop-экземпляр $haproxy1

Вычислительные маршруты gcloud создают haproxy-route2 \

--destination-range 10.191.1.1/32 --network ip-failover \

--priority 600 --next-hop-instance-zone us-central1-b \

--следующий-хоп-экземпляр $haproxy2

191.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-f \

--next-hop-экземпляр $haproxy1

Вычислительные маршруты gcloud создают haproxy-route2 \

--destination-range 10.191.1.1/32 --network ip-failover \

--priority 600 --next-hop-instance-zone us-central1-b \

--следующий-хоп-экземпляр $haproxy2

Примечание: Для групп экземпляров статического размера 1 имя экземпляра и IP-адрес

предполагается, что они останутся прежними после воссоздания, поэтому эти маршруты останутся

действительный. -

Проверьте, можете ли вы связаться с HAProxy по маршруту:

тестирование ssh вычислений gcloud --zone us-central1-fusername@testing:~$ curl 10.191.1.1

[...]

username@testing:~$ выходПри удалении основного экземпляра HAProxy через консоль маршрут

к вторичному экземпляру предполагается использовать, как только экземпляр

полностью вниз.

Вариант 4: отработка отказа с использованием вызовов API маршрутов

Как и вариант 3, вариант 4 также использует маршруты, но имеет важные отличия.Вместо автоматического автоматического восстановления и повторного создания экземпляров

другие сценарии используют вызовы API для добавления маршрута к новому работоспособному экземпляру или удаления

маршрут от неработоспособного экземпляра. Этот подход полезен в ситуациях, когда

вы не можете использовать проверки работоспособности Compute Engine для отслеживания работоспособности

приложение или определить, какая виртуальная машина является основной. Любая логика приложения

может инициировать динамическое перепрограммирование маршрутов.

Использование вызовов API маршрутов в качестве метода отработки отказа также полезно, когда приложение

сбои расследуются вручную, а экземпляры вручную возвращаются в оперативный режим.Однако, поскольку виртуальные машины должны иметь возможность регистрировать все сбои и автоматически

заменены по мере их восстановления, не расследуйте вручную сбои в

Вычислительный движок.

Сравнение вариантов 4: внутренняя балансировка нагрузки TCP/UDP

В отличие от использования внутренней балансировки нагрузки TCP/UDP, вариант 4 предлагает следующие

преимущества:

-

Распределение трафика

Как и в случае с вариантами 2 и 3, трафик одновременно достигает только одного экземпляра ВМ.

-

Проверка работоспособности Compute Engine не требуется

Аварийное переключение может быть запущено любой пользовательской логикой приложения. С вариантом 4,

вы используете сценарий для управления реакциями поддержки активности на сбои связи

между первичным и вторичным HAProxy. Это единственный вариант, который работает

когда вы не можете или не хотите использовать проверки работоспособности Compute Engine.

Вариант 4 также имеет существенные недостатки:

-

Сложность

Этот параметр должен быть специально создан с использованием API Compute Engine или

вызовов gcloudдля снятия и установки нового маршрута с помощью

API вычислительного движка. Надежное построение этой логики часто

Надежное построение этой логики часто

сложный. -

Время аварийного переключения

Поскольку для этого требуется как минимум два вызова API Compute Engine от

пользовательский скрипт для вывода и создания нового маршрута на

Compute Engine, аварийное переключение немного медленнее, чем с внутренним

балансировщик нагрузки. -

Выбор плавающего IP-адреса

Вы можете устанавливать маршруты только к IP-адресам, которые не являются частью какой-либо подсети.

Плавающие IP-адреса следует выбирать за пределами всех существующих диапазонов подсетей. -

Пиринг сети VPC

Экземпляры ВМ могут использовать маршруты только из собственной сети VPC, а не из

любые пиринговые сети VPC.

Вариант реализации 4

В этой реализации используется IP-адрес 10.190.1.1 , который находится вне всех

активные подсети в сети ip-failover . Маршрут для этого адреса будет

Маршрут для этого адреса будет

автоматически создается и удаляется программой keepalived.

Сначала вы создаете два экземпляра HAProxy с установленными haproxy и keepalived.

используя статические внутренние IP-адреса для обоих экземпляров.Также необходимо включить IP

переадресация, чтобы иметь возможность завершить маршрут и потребовать доступ к вычислительному

API движка. Для простоты вы не будете использовать шаблоны экземпляров.

и группы в этом примере.

Создайте вариант 4, выполнив следующие действия:

-

Создайте основной экземпляр со статическим IP-адресом

10.128.4.100:вычислительные экземпляры gcloud создают haproxy-a \ --machine-type n1-standard-1 --network ip-failover \ --can-ip-forward --private-network-ip=10.128.4.100 \ --scopes computer-rw --zone us-central1-f \ --metadata 'startup-script= apt-получить обновление apt-get install -y haproxy поддерживает активность кошка << EOF >> /etc/haproxy/haproxy. cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

кошка << EOF >> /etc/network/interfaces

авто эт0:0

iface eth0:0 инет статический

адрес 10.190.1.1

сетевая маска 255.255.255.255

EOF

кошка << EOF >> /etc/keepalived/keepalived.конф

vrrp_script haproxy {

скрипт "/bin/pidof haproxy"

интервал 2

}

vrrp_instance float_ip {

состояние МАСТЕР

интерфейс eth0

track_script {

хапрокси

}

unicast_src_ip 10.128.4.100

unicast_peer {

10.128.4.200

}

виртуальный_роутер_id 50

приоритет 100

аутентификация {

auth_type ПАРОЛЬ

auth_password ваш пароль

}

notify_master /etc/keepalived/takeover.sh

}

EOF

кошка << EOF >> /etc/keepalived/takeover.sh

#!/бин/баш

Маршруты вычислений gcloud удалить плавающие --quiet

Вычислительные маршруты gcloud создают плавающие \

--destination-range 10.190.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-f \

--next-hop-instance haproxy-a --quiet

EOF

chmod +x /etc/keepalived/takeover.

cfg

интерфейс www

связать :80

опция http-server-close

default_backend веб-сервер

бэкэнд

сервер web-1 10.128.2.2:80 проверить

EOF

кошка << EOF >> /etc/network/interfaces

авто эт0:0

iface eth0:0 инет статический

адрес 10.190.1.1

сетевая маска 255.255.255.255

EOF

кошка << EOF >> /etc/keepalived/keepalived.конф

vrrp_script haproxy {

скрипт "/bin/pidof haproxy"

интервал 2

}

vrrp_instance float_ip {

состояние МАСТЕР

интерфейс eth0

track_script {

хапрокси

}

unicast_src_ip 10.128.4.100

unicast_peer {

10.128.4.200

}

виртуальный_роутер_id 50

приоритет 100

аутентификация {

auth_type ПАРОЛЬ

auth_password ваш пароль

}

notify_master /etc/keepalived/takeover.sh

}

EOF

кошка << EOF >> /etc/keepalived/takeover.sh

#!/бин/баш

Маршруты вычислений gcloud удалить плавающие --quiet

Вычислительные маршруты gcloud создают плавающие \

--destination-range 10.190.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-f \

--next-hop-instance haproxy-a --quiet

EOF

chmod +x /etc/keepalived/takeover. sh

перезагрузка службы haproxy

перезагрузка сервисной сети

запуск службы поддержки активности '

sh

перезагрузка службы haproxy

перезагрузка сервисной сети

запуск службы поддержки активности '

-

Создайте дополнительный экземпляр со статическим IP-адресом

10.128.4.200:вычислительные экземпляры gcloud создают haproxy-b \ --machine-type n1-standard-1 --network ip-failover \ --can-ip-forward --private-network-ip=10.128.4.200 \ --scopes computer-rw --zone us-central1-c \ --metadata 'startup-script= apt-получить обновление apt-get install -y haproxy поддерживает активность кошка << EOF >> /etc/haproxy/haproxy.cfg интерфейс www связать :80 опция http-server-close default_backend веб-сервер бэкэнд сервер web-1 10.128.2.2:80 проверить EOF кошка << EOF >> /etc/network/interfaces авто эт0:0 iface eth0:0 инет статический адрес 10.190.1.1 сетевая маска 255.255.255.255 EOF кошка << EOF >> /etc/keepalived/keepalived.конф vrrp_script haproxy { скрипт "/bin/pidof haproxy" интервал 2 } vrrp_instance float_ip { резервная копия состояния интерфейс eth0 track_script { хапрокси } unicast_src_ip 10. 128.4.200

unicast_peer {

10.128.4.100

}

виртуальный_роутер_id 50

приоритет 50

аутентификация {

auth_type ПАРОЛЬ

auth_password ваш пароль

}

notify_master /etc/keepalived/takeover.sh

}

EOF

кошка << EOF >> /etc/keepalived/takeover.sh

#!/бин/баш

Маршруты вычислений gcloud удалить плавающие --quiet

Вычислительные маршруты gcloud создают плавающие \

--destination-range 10.190.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-c \

--next-hop-instance haproxy-b --quiet

EOF

chmod +x /etc/keepalived/takeover.sh

перезагрузка службы haproxy

перезагрузка сервисной сети

запуск службы поддержки активности '

128.4.200

unicast_peer {

10.128.4.100

}

виртуальный_роутер_id 50

приоритет 50

аутентификация {

auth_type ПАРОЛЬ

auth_password ваш пароль

}

notify_master /etc/keepalived/takeover.sh

}

EOF

кошка << EOF >> /etc/keepalived/takeover.sh

#!/бин/баш

Маршруты вычислений gcloud удалить плавающие --quiet

Вычислительные маршруты gcloud создают плавающие \

--destination-range 10.190.1.1/32 --сетевой IP-отказоустойчивый \

--priority 500 --next-hop-instance-zone us-central1-c \

--next-hop-instance haproxy-b --quiet

EOF

chmod +x /etc/keepalived/takeover.sh

перезагрузка службы haproxy

перезагрузка сервисной сети

запуск службы поддержки активности '

Примечание: Это минимальная конфигурация для проверки активности и передачи

скрипты. Чтобы использовать эту конфигурацию в рабочей среде, необходимо добавить дополнительные

обработка ошибок. Кроме того, текущая конфигурация удаляет маршрут перед

установка нового на место, поэтому в производственном сценарии вы должны определить

если эта функция желательна.

-

Проверьте, можете ли вы связаться с HAProxy по маршруту:

тестирование ssh вычислений gcloud --zone us-central1-fusername@testing:~$ curl 10.190.1.1

[...]

username@testing:~$ выходКогда HAProxy на экземпляре haproxy-a уничтожается или экземпляр блокируется, VRRP

сердцебиения будут отсутствовать, и экземпляр haproxy-b вызовет